WikiLeaks - технологии, информация, общество

Ландэ Д.В., Фурашев В.Н.

WikiLeaks - название, образованное из двух слов - Wiki и Leak. Первое имеет отношение к технологии (Wikipedia, Wikimedia и т.п.), второе переводится как "утечка". Самая крупная за всю историю утечка секретных материалов через эту службу буквально переворачивает сознание всего человечества, которое вынужденно идет к "эре открытости". Техническя WikiLeaks не засекречена, однако уровень влияния на все остальное информационное пространство - вопрос, который остается пока открытым. В этой статье рассматриваются технологические и содержательные аспекты феномена WikiLeaks, его влияния на информационное пространство.

Технология WikiLeaks

Портал WikiLeaks.org изначально входил в систему wikipedia.org. Теперь, очевидно, это не так. Несмотря на свое название, Wikileaks не является вики-сайтом: читатели, не обладающие соответствующим разрешением, не могут менять его содержание. После перезапуска проекта в мае 2010 года пользователи лишились возможности участвовать в обсуждении посредством функционала wiki на сайте проекта, а описание проекта на сайте было исправлено: если в 2007 году на нем говорилось, что WikiLeaks является "Википедией" без цензуры, то в 2010 году уже сообщалось, что WikiLeaks - не "Википедия", и функциональности "Википедии" у проекта нет.

С технической точки зрения WikiLeaks по идее создателей должна была обеспечить:

1) возможность редактирования материалов и размещения их на веб-ресурсах;

2) Децентрализированное хранение данных при сохранении анонимности их владельцев;

3) Многоступенчатую анонимную передачу информации таким образом, чтобы промежуточные звенья в цепи передачи информации не знали адресов отправителей и адресатов;

4) надежное шифрование информации.

Большое внимание при создании WikiLeaks было уделено защите ресурса и обеспечению анонимности источников данных. Информация на сайт поступает как от известных источников, так и посредством специального анонимного электронного ящика. WikiLeaks обеспечивает защиту анонимности источников и, в случае необходимости, предоставляет услуги адвоката. Редакторы между собой переписываются по зашифрованным каналам связи для защиты передаваемых данных от перехвата. Новости не цензурируются, но имеет право удалять или задержать публикацию некоторых деталей из оригинальных документов, в связи с объемами поступающей информации и мотивами безопасности. Авторы проекта также побеспокоились о предотвращении возможного удаления данных, размещенных на ресурсе. Это достигается посредством существования около трехсот копий сайтов-зеркал. WikiLeaks построен таким образом, чтобы после публикации контент сразу же отображался на нескольких сотен зеркал, в результате чего удалить материалы с сайта стало практически невозможно.

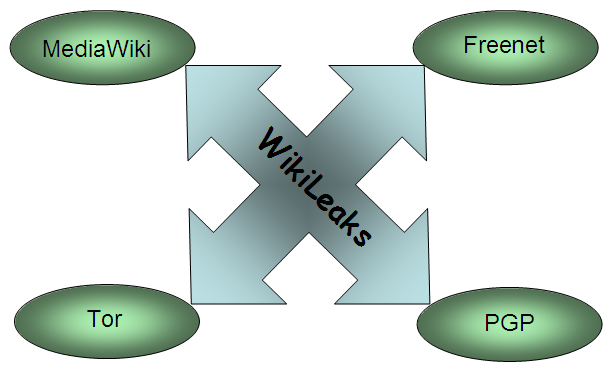

Соответственно, WikiLeaks базируется на использовании таких технологий (рис. 1):

1) MediaWiki (основная система управления контентом всех вики-проектов);

2) Freenet (децентрализованное анонимное хранилище данных, где никто не знает, что хранит);

3) Tor (сеть "луковой" маршутизации);

4) PGP (от англ. аббревиатуры - довольно хорошее шифрование) - способ шифрования информации.

О каждой из этих технологий мы остановимся отдельно. Для навигации возможен защищенный доступ с использованием защищенного HTTPS-протокола (протокол передачи гипертекста с шифрованием).

Рис. 1. Основные компоненты технологии

WikiLeaks.org

Важное значение для любого социального сетевого проекта имеет качество, надежность и безопасность его размещения в Интернете. Первым хостинг-провайдером для WikiLeaks была компания PRQ.se, которая предоставляла хостинг с гарантией того, что размещенный сайт не будет закрыт по судебному требованию. Эта же компания хостила у себя небезызвестный файлообменный торрент-портал The Pirate Bay. В августе 2010 года WikiLeaks выбрали себе новый хостинг в дата-центре Pionen, принадлежащем Bahnhof ISP, и расположенном в подземном ядерном бункере времен Холодной войны под центром Стокгольма. Однако еще несколько месяцев часть файлов проекта хранилась на PRQ, но в ноябре 2010 года провайдер отключил сервера ресурса.

1. MediaWiki

Известно, что WikiLeaks работает на том же движке, что и популярная веб-энциклопедия WikiPedia, что было обусловлено исключительно простотой редактирования, а также начальным позиционированием проекта.

MediaWiki (МедиаВики) - это программный механизм управления контентом веб-сайтов, работающих по технологии "Wiki", написанный специально для WikiPedia и использующийся во многих других проектах фонда "WikiMedia", частных и государственных организациях. MediaWiki - это свободное программное обеспечение, распространяющаяся на условиях Общественной лицензии GNU. MediaWiki написан на языке программирования PHP и для хранения данных использует реляционную базу данных (можно использовать MySQL, PostgreSQL, SQLite); поддерживает использование программ кэширования.

MediaWiki предоставляет интерфейс работы с множеством веб-страниц, разграничение прав доступа к администрированию системы, возможность обработки текста как в собственном формате, так и в форматах HTML и TeX (для формул), возможность загрузки изображений и других файлов. При этом пользователи имеют возможность добавлять собственные новые возможности и программные интерфейсы.

В MediaWiki предусмотрен специальный интерфейс прикладного программирования, обеспечивающий прямой доступ к информации из баз данных. Клиентские программы могут использовать API для авторизации, получения данных и отправки изменений. В качестве примера программ, использующих API, можно назвать библиотеку Pywikipedia для создания wiki-бота (программы для массовой загрузки соообщений в WikiPedia) и программу для внесения полуавтоматических изменений в Википедию AutoWikiBrowser.

2. Freenet (www.freenetproject.org)

Freenet - это одноранговая сеть, предназначенная для децентрализованного распределенного хранения данных без возможности их цензуры, созданная с целью предоставить пользователям электронную свободу слова путем обеспечения их строгой анонимности. Freenet работает на основе объединения в общий фонд (пулинга) предоставленной пользователями (членами сети) своей полосы пропускания и дискового пространства своих компьютеров для публикации или получения из Freenet разного рода информации. Freenet использует разновидность маршрутизации по ключам, похожей на распределенную хеш-таблицу, для определения местонахождения пользовательских данных.

Freenet может рассматриваться как огромное устройство хранения информации. Когда вы сохраняете файл в это устройство, вы получаете ключ, с помощью которого вы можете получить информацию обратно. Когда вы предъявляете Freenet ключ, она возвращает вам сохраненный файл (если он существует). Это устройство хранения данных распределено по всем узлам, подключенным к Freenet. Сеть Freenet хранит данные и позволяет извлекать их, подобно тому как это реализовано в протоколе HTTP. Сеть разработана для того, чтобы сохранять высокую живучесть при полной анонимности и децентрализации всех внутренних процессов по всей сети. Система не имеет центральных серверов и не находится под контролем каких-либо персон или организаций. Даже создатели Freenet не имеют никакого контроля над всей системой. Сохраненная информация шифруется и распространяется по всем компьютерам, участвующим в сети во всем мире, которые анонимны, в большом количестве и постоянно обмениваются информацией. При этом достаточно сложно определить, какой участник хранит данный файл, так как содержимое каждого файла зашифровано и может быть разбито на части, которые распределяются между множеством различных компьютеров.

3. Tor

Tor (The Onion Router) - свободное программное обеспечение для реализации так называемой "луковой маршрутизации" - гибридной анонимной сети. Это система, позволяющая устанавливать анонимное сетевое соединение, защищенное от прослушивания. Tor - это анонимная сеть, предоставляющая передачу данных в зашифрованном виде.

Система Tor была создана в исследовательской лаборатории Военно-морских сил США по федеральному заказу. В 2002 году эту разработку решили рассекретить, а исходные коды были переданы независимым разработчикам, которые создали клиентское программное обеспечение и опубликовали исходный код под свободной лицензией, чтобы все желающие могли проверить его на отсутствие ошибок и программных закладок.

С помощью Tor пользователи могут сохранять анонимность при посещении веб-сайтов, публикации материалов, отправке сообщений и при работе с другими приложениями, использующими протоколы Интернета. Безопасность трафика обеспечивается за счет использования распределенной сети серверов (так называемых нодов) - "многослойных маршрутизаторов" (onion routers). Технология Tor также обеспечивает защиту от механизмов анализа трафика, которые ставят под угрозу не только анонимность пользователя, но также конфиденциальность бизнес-данных, деловых контактов и др.

О поддержке проекта объявила известная организация по защите гражданских свобод Electronic Frontier Foundation, которая начала активно пропагандировать новую систему и прилагать значительные усилия для максимального расширения сети нод. Главный сервер проекта существует при поддержке данной организации. По состоянию на март 2010 года сеть включает более 2100 нодов.

Область применения Tor: Частные лица используют Tor для защиты неприкосновенности частной жизни и получения доступа к информации, заблокированной интернет-цензурой. Правоохранительные органы используют Tor для скрытого посещения веб-сайтов, чтобы не оставлять при этом IP-адреса своих учреждений в логах соответствующих веб-серверов, а также для обеспечения безопасности сотрудников при проведении спецопераций. Военные используют Tor для сбора сведений из открытых источников.

Пользователи сети Tor запускают onion-proxy на своей машине, данное программное обеспечение подключается к серверам Tor, периодически образуя виртуальную цепочку сквозь сеть Tor, которая использует криптографию многоуровневым способом (или многослойным: аналогия с луком). Каждый пакет, попадающий в систему, проходит через три различных прокси-сервера (узла), которые выбираются случайным образом. Перед отправлением пакет последовательно шифруется тремя ключами: сначала для третьего узла, потом для второго, и, в конце концов, для первого. Когда первый узел получает пакет, он расшифровывает "верхний" слой шифра (аналогия с тем, как чистят луковицу) и узнает, куда отправить пакет дальше. Второй и третий сервер поступают аналогичным образом.

Внутри сети Tor трафик перенаправляется от одного маршрутизатора к другому и окончательно достигает точки выхода, из которой чистый (нешифрованный) пакет уже доходит до изначального адреса получателя (сервера). Трафик от получателя (сервера) обратно направляется в точку выхода сети Tor.

Обеспечивая анонимность клиентов, Tor также может обеспечивать анонимность для серверов. Используя сеть Tor, возможно использовать сервер таким образом, что его местонахождение в сети будет неизвестно. Конечно, для доступа к скрытым службам Tor должен также использоваться и на стороне клиента.

Таким образом, анонимная луковая маршрутизация - это когда звенья цепочки передачи данных не знают, кто инициирует передачу информации, и кто ее примет в итоге. Таким образом эти звенья снимают с себя ответственность за выдачу конечных узлов, потому что сделать это они просто не могут.

Wikipedia блокирует создание учетных записей пользователей, а также редактирование статей при использовании Tor. Большинство узлов Tor, работающих как ретрансляторы, занесены в черный список IP-адресов с формулировкой "открытый прокси". Сделано это с целью воспрепятствования вандализму - анонимному разрушению страниц.

4. PGP

PGP (англ. Pretty Good Privacy) - компьютерная программа, так же библиотека функций, позволяющая выполнять операции шифрования (кодирования) и цифровой подписи сообщений, файлов и другой информации, представленной в электронном виде. Первоначально разработана Филиппом Циммерманном в 1991 году. PGP имеет множество реализаций, совместимых между собой и рядом других программ (GnuPG, FileCrypt и др.) благодаря стандарту OpenPGP (RFC 4880), но имеющих разный набор функциональных возможностей.

На данный момент не известно ни одного способа взломать шифрование PGP при помощи полного перебора или уязвимости криптоалгоритма. Кроме защиты данных, передаваемых по сети, PGP позволяет шифровать запоминающие устройства, например, жесткие диски. Криптографическая стойкость PGP основана на предположении, что используемые алгоритмы устойчивы к криптоанализу на современном оборудовании. Например, в оригинальной версии PGP для шифрования ключей сессии использовался алгоритм RSA, основанный на использовании односторонней функции (факторизация). В PGP версии 2 также использовался алгоритм IDEA, в следующих версиях были добавлены дополнительные алгоритмы шифрования. Ни у одного используемого алгоритма нет известных уязвимостей.

Шифрование PGP осуществляется последовательно хешированием, сжатием данных, шифрованием с симметричным ключом, и, наконец, шифрованием с открытым ключом, причем каждый этап может осуществляться одним из нескольких поддерживаемых алгоритмов.

PGP поддерживает аутентификацию и проверку целостности посредством цифровой подписи. По умолчанию она используется совместно с шифрованием, но также может быть применена и к открытому тексту. Отправитель использует PGP для создания подписи алгоритмами создания электронной цифровой подписи RSA или DSA. При этом сначала создается хеш открытого текста (также известный как дайджест), затем - цифровая подпись хеша при помощи закрытого ключа отправителя.

В целях уменьшения объема сообщений и файлов и, возможно, для затруднения криптоанализа PGP производит сжатие данных перед шифрованием.

PGP изначально разрабатывалась для шифрования электронной почты на стороне клиента, но с 2002 года включает также шифрование жестких дисков переносных компьютеров, файлов и папок, сессий программ мгновенного обмена сообщениям, пакетной передачи файлов, защиту файлов и папок на сетевых хранилищах, шифрования HTTP запросов и ответов на стороне сервера и клиента.

Динамика утечек

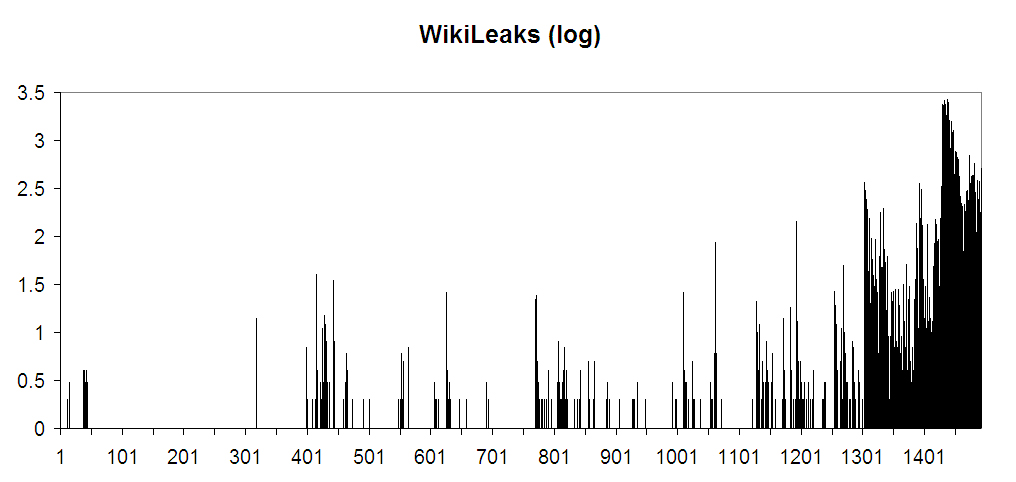

На рис. 2 приведена гистограмма динамики встречаемости термина Wikileaks, полученная с помощью разработанной в ИЦ ElVisti системы контент-мониторинга новостей InfoStream. Динамика рассчитывалась начиная с 1 января 2007 г., практически с того момента, когда появились первые публикации о деятельности Wikileaks, до конца января 2011 г.

Рис. 2. Динамика публикаций в RUNet и UANet информации

о Wikileaks. Горизонатьная ось - порядковый номер дня, вертикальная

ось - значение log(N+1), где N - количество публикаций за сутки

(данные получены с помощью системы контент-мониторинга

InfoStream)

В таблице приведена хронология наиболее перепечатываемых публикаций о Wikileaks в украинском и российском сегментах веб-пространства. Выбраны фрагменты публикаций, соответствующих локальным максимумам на гистограмме.

| N п/п | Дата | Фрагмент сообщения |

| 1 | 2007.01.16 | Wikileaks: онлайн-энциклопедия диссидентских

материалов В Интернете появилась еще одна энциклопедия - Wikileaks. На страницах проекта будут публиковаться данные, ставшие достоянием публики из-за утечек правительственной информации, а также их анализ. По заявлению авторов, материалы будут касаться тоталитарных режимов в Азии, странах бывшего СССР, Африке и на Ближнем Востоке. Создателям ресурса удалось собрать более 1,2 млн. документов у публичных диссидентов и из анонимных источников. Посредством освещения деятельности режимов авторы намерены оказать значительное влияние на политическую жизнь планеты. CNews.ru |

| 2 | 2007.02.08 | На Wikileaks будут публиковать секретные

материалы В течение ближайших месяцев планируется открытие сайта Wikileaks, организованного по образцу и подобию популярной онлайновой энциклопедии Wikipedia, наполнением которой занимаются рядовые пользователи Сети. Ожидается, что Wikileaks позволит политическим деятелям всего мира "делиться" государственными секретами и прочими правительственными документами различного рода. Создатели Wikileaks отмечают, что ресурс создается не только для размещения разнообразной политической или закрытой правительственной информации, но и любых других данных, которые по каким-то причинам скрываются, но должны быть доступны общественности. Авторы проекта предпочитают сохранять анонимность, по крайней мере, до завершения разработки сайта, однако известно, что одним из вдохновителей Wikileaks является блоггер Джон Янг, а журналу Time удалось выяснить, что над сайтом также работают Джеймс Чэнь и Джулиан Ассанж. На главной странице Wikipedia указано, что в интернациональной команде сайта числятся китайские диссиденты, несколько консультантов из России, а также тибетские инсургенты. Стоит добавить, что Wikileaks - не первый онлайновый проект подобного рода. Довольно давно в Сети существуют похожие сайты Cryptome и The Smoking Gun, к созданию которых также приложил руку Джон Янг. "Компьюлента" |

| 3 | 2007.11.15 | В сети опубликованы правила содержания

заключенных в Гуантанамо В сети Интернет появился текст инструкции для военного персонала американской военной тюрьмы Гуантанамо (Куба), где содержатся подозреваемые в связях с "Аль-Каедой" и "Талибаном", сообщает Associated Press. Документ датирован 27 марта 2003 года и подробно описывает все аспекты содержания заключенных. По сообщению агентства, правила были опубликованы на сайте Wikileaks.org. Lenta.Ru |

| 4 | 2008.02.19 | Суд закрыл сборник компромата

Wikileaks.org По решению суда Калифорнии, в понедельник был закрыт сайт Wikileaks.org, на котором публиковались правительственные и корпоративные документы, сообщает BBC News. Такой вердикт был вынесен судом в результате рассмотрения иска швейцарского банка Julius Baer. Исковое заявление было подано Julius Baer после того, как на сайте Wikileaks.org появились "несколько сотен" документов, касающихся оффшорной деятельности банка. Lenta.Ru |

| 5 | 2008.07.17 | Куба подключится к Интернету через

Венесуэлу В феврале этого года Рауль Кастро подписал постановление, согласно которому местные жители получили право на приобретение собственного компьютера, сотового телефона и прочей электроники, которая раньше была недоступна. На скандально известном сайте Wikileaks опубликован документ, гласящий о том, что Куба получит доступ в Глобальную сеть в обход США - через Венесуэлу. Соответствующее двустороннее соглашение было подписано между Кубой и Венесуэлой еще в 2006 г., однако никакого официального анонса стороны не сделали. Источники Wikileaks утверждают, что копия документа, размещенная на сайте, не является подделкой и была верифицирована как с венесуэльской, так и с кубинской стороны. newsland.ru |

| 6 | 2008.09.18 | Хакеры взломали почту Сары

Пэйлин Электронный почтовый ящик кандидата в вице-президенты США Сары Пэйлин, был вчера взломан, а его содержимое прямиком отправилось на скандально известный сайт Wikileaks. Помимо того, что взломщики разместили на Wikileaks содержимое большинства писем, они также обнародовали пару семейных фото, контакт-лист Пэйлин и некоторые документы, которые она хранила в злополучном ящике. Фокус |

| 7 | 2009.03.18 | Австралийцы внесли WikiLeaks в черный

список

сайтов Австралийская комиссия по средствам массовой информации и коммуникациям (ACMA) включила в черный список сайтов, доступ на которые должны будут блокировать провайдеры страны, несколько страниц ресурса WikiLeaks, сообщает The Sydney Morning Herald. WikiLeaks попал в черный список после того, как опубликовал в конце 2008 года список сайтов, доступ к которым блокируется датскими провайдерами. Всего в этом списке присутствует более 3,5 тысяч ресурсов. В настоящее время в австралийский черный список входит 1370 сайтов. По данным The Sydney Morning Herald, он может быть расширен до десяти тысяч ресурсов. Lenta.Ru |

| 8 | 2009.10.06 | В Британии обнародовали инструкцию спецслужб

по хранению секретов Министерство обороны Великобритании оказалось в деликатной ситуации после того, как рекомендации его экспертов по хранению военных секретов попали в интернет. Как сообщает газета Daily Telegraph, эта утечка данных, содержащих, в частности, настоятельные призывы остерегаться представителей российских и китайских спецслужб, произошла благодаря журналистам, занимающимся расследованиями, и "любопытствующим представителям общественности". Материалы размещены на сайте Wikileaks, который выступает за свободу информации. В обширном, трехтомном руководстве на 560 тысяч слов "для служебного пользования" британское министерство обороны также подробно рассказывает, как противостоять угрозам "подрывных и террористических организаций". Подробности |

| 9 | 2009.11.26 | В Сеть выложили архив сообщений на пейджер в

день терактов 9/11 Веб-сайт Wikileaks начал выкладывать в свободный доступ архив из 500 тыс. перехваченных сообщений на пейджер, отправленных в день терактов 11 сентября. Wikileaks, популярный открытый ресурс, на котором публикуется различный компромат и утечки документов, начал выкладывать в свободный доступ около 500 тыс. перехваченных сообщений на пейджер в период 24-х часов с 11 сентября 2001 года, в день террористических атак в Нью-Йорке. Bnews.com.ua |

| 10 | 2010.02.01 | Сайт Wikileaks закрывается из-за финансовых

проблем Скандально известный сайт Wikileaks.org, публикующий различные непубличные документы, закрытые корпоративные и государственные сведения, сообщил о прекращении своей работы из-за финансовых проблем администрации сайта. Администрация сайта сообщает, что для обеспечения нормальной работы проекта в год необходимо около 600 000 долларов, однако пока удалось привлечь лишь 130 000 долларов. Этих средств хватит лишь на оплату услуг интернет- хостинга, оборудования и оплаты всего одного-двух человек, работающих над проектом. cybersecurity.ru |

| 11 | 2010.04.06 | Обнародовано видео расстрела мирных иракцев

В Сети появилась видеозапись, сделанная во время одной из боевых

операций сил США в Багдаде в 2007 году. На кадрах, сделанных с

вертолета "Apache", видно, как пилоты расстреливают из пушек

группу иракцев, приняв камеру корреспондента агентства Reuters за

автомат, а затем расстреливают микроавтобус, в котором находились

дети. После расследования инцидента никто не понес

ответственности. Представители командования США возлагают вину на

сотрудников агентства. Интернет-ресурс WikiLeaks, специализирующийся на поиске и размещении разоблачающей информации, опубликовал видео, на котором запечатлены сцены расстрела военнослужащими США гражданского населения в Ираке, сообщает Associated Press. Материалы, говорится в пресс-релизе WikiLeaks, были получены из разных неназванных источников. RT.KORR |

| 12 | 2010.06.21 | Для компромата нашли

убежище Законопроект, который дает полную свободу компромату и секретной информации на территории Исландии, получил полную поддержку в парламенте. Против него не высказался ни один депутат. Документ фактически создавался под американский ресурс Wikileaks, который публикует политический и корпоративный компромат, то есть закрытые материалы, которые "сливают" владельцам сайта чиновники и сотрудники компаний. Этот же сайт и станет первым клиентом Исландии. Metro Russia |

| 13 | 2010.07.26 | Тысячи страшных тайн Пентагона выложат в

Сеть "Утекшие" документы содержат, наряду с ранее известными, новые данные о действиях коалиции в Афганистане, в частности, о гибели в результате этих действий мирных афганцев. Создатель интернет-ресурса Wikileaks Джулиан Ассанж (Julian Assange) заявил, что в его распоряжении имеются еще около 15 тысяч документов, касающихся международной военной операции в Афганистане, и он намерен вскоре опубликовать их, сообщает Associated Press. 25 июля Wikileaks опубликовал около 91 тысячи документов по этой теме, многие из которых являются секретными. NovoNews.lv |

| 14 | 2010.08.21 | C основателя сайта WikiLeaks сняты обвинения

в изнасиловании Прокуратура Швеции сняла обвинения в изнасиловании с основателя и руководителя сайта WikiLeaks Джулиана Ассанжа. Об этом 21 августа заявила главный прокурор Швеции Ева Финне. Ассанж, являющийся гражданином Австралии, приезжал в Швецию в середине августа из-за того, что именно в этой стране расположены серверы сайта WikiLeaks, специализирующегося на поиске и публикации скрываемых и секретных сведений. Сам Ассанж отверг эти обвинения. Кроме того, он выразил серьезную обеспокоенность тем, что эти обвинения появились во время скандала с публикацией на его сайте т. н. афганского досье Минобороны США. Voice of America |

| 15 | 2010.10.23 | WikiLeaks обнародовал свыше 390 тыс.

секретных отчета об операциях США в Ираке В Интернете появилась очередная порция секретных документов о последствиях операций США в Ираке. Иракское досье, рассекреченное сайтом WikiLeaks - это 391 832 военных отчета о нелицеприятных деталях американской компании. Документы охватывают период с 2004 по 2009 год. REGNUM |

| 16 | 2010.11.29 | WikiLeaks устроил 11 сентября для мировой

дипломатии WikiLeaks особо "страшных" секретов не разболтала, но эффект от обнародования закулисья американской дипломатии уже сравнивают с последствиями терактов 11 сентября 2001 года. Ожидается, что теперь последуют отставки и отзыв дипломатов, позволивших себе недипломатические высказывания в адрес мировых лидеров. Конгрессмен и член Комитета по делам нацбезопасности США Питер Кинг призвал внести WikiLeaks в разряд террористических организаций, а канцелярия премьера Великобритании распространила такое заявление: "Это несанкционированное распространение информации подрывает национальную безопасность". Сегодня |

| 17 | 2010.12.15 | Лондонский суд решил освободить под залог

Джулиана Ассанджа ВЕЛИКОБРИТАНИЯ Лондонский суд решил освободить под залог основателя сайта WikiLeaks Джулиана Ассанджа, которого в Швеции подозревают в преступлениях сексуального характера. Сумма залога составила 200 тыс. фунтов. Кроме того, за основателя сайта WikiLeaks поручились два человека, каждый из которых дополнительно внес 20 тыс. фунтов. ВВС |

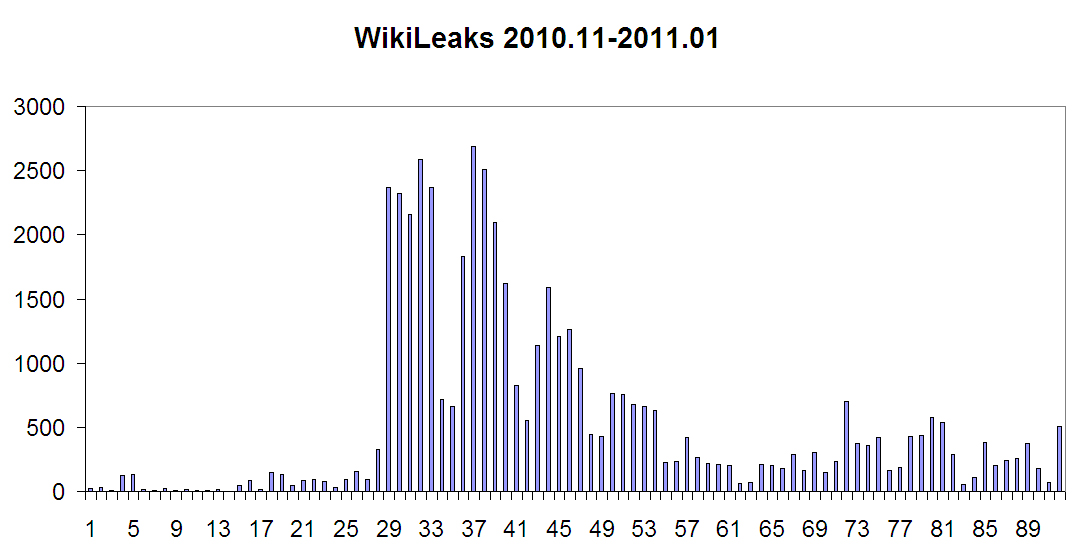

Казалось бы, приведенная динамика свидетельствует о неуклонном, постоянном росте популярности публикаций, освещающих WikiLeaks, однако при ближайшем рассмотрении оказывается, что на самом деле ноябрьские события, связанные с WikiLeaks - типичная информационная операция, просто с достаточно длительным периодом подготовки. На рис. 3 представленна детализированная гистограмма, полученная по той же технологии за более короткий промежуток времени (ноябрь 2010 г. - январь 2011 г.).

Рис. 3. Динамика публикаций в RUNet и UANet информации о

Wikileaks за три месяца. Горизонатьная ось - порядковый номер

дня, вертикальная ось - количество публикаций за сутки

Анализ показывает, что WikiLeaks, возникшая как малоизвестная служба, досигла своего максимума в 3% новостного информационного пространства в ноябре-декабре 2010 года, затем стабилизировалась уровне 0,5%, и вошла в нашу жизнь, как одна из предтеч открытого информационного общества. Служба WikiLeaks стала мощнейшей площадкой для осуществления множества подобных информационных операций.

Сегодня кажется естественным является стремление общества иметь максимум информации по всем вопрсам управления государства, а государственного аппарата - о гражданах при минимизации предоставлении информации для самих граждан (особенно в части реализации классового аспекта сущности государства). Этот тезис позволяет сделать некоторые предварительные выводы:

1. Произошла первая серьёзная попытка информационного ограничения классового аспекта сущности государства с одновременным расширением информационной составляющей общесоциального аспекта. Мировое сообщество вплотную приблизилось к построению качественно нового информационного пространства, информационных взаимоотношений в которых границы "закрытости", "секретности", "конфиденциальности" информации существенно сужаются. Однако при этом необходимо учитывать, что процесс "перераспределния" информационных составляющих между обоими аспектами сущности государства (классового и общесоциального) на определенном этапе может иметь далеко не безболезненный характер как для общества, так и для государства. Последние события, которые происходят в Тунисе, Египте, Ймене, Судане подтверждают этот тезис.

2. Проект WikiLeaks, без сомнения, является площадкой для проведения тщательно подготовленных и четко реализованных информационных операций* в глобальном масштабе с нанесением "точеченых ударов" (одна из информационных операций - в ноябре-декабре 2010 г. приведена выше, см. рис. 3). Однако, пока не ясны конечные цели и задачи, а также объекты последующих операций. Впервые за всю историю существования человечества, за сравнительно короткий период времени, произошла столь массированная "утечка" и опубликование в общедоступных источниках информации "закрытой" и "конфиденциальной" информации.

----------

* Под понятием "информационная операция" мы понимаем предварительно спланированные психологические действия, направленные на враждебную, дружескую или нейтральную аудиторию средствами влияния на установку та поведение с целью достижения политических или военных преимуществ. Как правило, информационные операции осуществляются з целью пропаганды идей массированного влияния на общественное мнение, а также изучения реакции международного сообщества на те или другие прогнозированные решения.

Информационная операция всегда имеет два основных аспекта: технологический и идеологический. Похоже, что в случае с проектом WikiLeaks общество имеет дело с технологической площадкой (средой) для реализации идеологических аспектов информационных операций, направленных на идеологическую обработку населения, приводящих к нестабильным политическим ситуациям, дезориентации населения и создания паники. Специалисты давно уже знают, что даже незначительная "организованная утечка" инфорации с целью обеспечения той или иной операции приводит к существенным материальным последтвиям и обеспечению интересов более развитых стран. Кроме того, массированное влияние на общественное мнение приводит к более спокойному восприятию агрессивных шагов, вплоть до военных действий.

Первоначальные цели, которые были задекларированы на начальном этапе разработки и реализации проекта Wikileaks, достигнуты. Более миллиона уже опубликованных на портале Wikileaks секретных материалов (сколько будет еще опубликовано - никому не известно, даже "отцам основателям") привлекли самое пристальное внимание мировой общественности, в первую очередь, других интернет-ресурсов. Проведеный авторами анализ временных рядов публикаций о WikiLeaks позволил обнаружить свойство пертинентности, т.е. большой корреляционной зависимости последующих и предыдущих значений. Это дает возможность прогнозировать (чисто математически, без учета реальных событий, например, ареста или возможного исчезновения Ассанжа) то, что тренд интенсивности публикаций будет сохраняться.

3. С появлением портала Wikileaks значительно увеличилось влияние интернет-пространства на практически все стороны жизни как отдельно взятой страны, так всего мирового сообщества. Справедливости ради, необходимо отметить, что с самого начала реализации проекта Wikileaks его создатели ставили задачу размещения не только разнообразной политической или закрытой правительственной информации, но и любых других данных, которые по каким-то причинам скрываются, но должны быть доступны общественности. И это им удалось. Можно ожидать стремительного появления "последователей" идеологии этого интернет-ресурса и, в первую очередь, на региональных уровнях, тем более, что сам WikiLeaks - не первый онлайновый проект подобного рода. Довольно давно в Сети появились подобные сайты Cryptome и The Smoking Gun. 6 декабря 2010 года Пиратская партия России запустила родственный проект в зоне "рф". И это только начало. Единственное, что может сдерживать этот процесс - финансовое обеспечение.

Данный процесс имеет как положительные, так и отрицательные стороны. С одной стороны, сделан очень серьёзный шаг в направлении контроля деятельности политиков, представителей силовых структур, финансовых магнатов общественностью, обществом. А с другой стороны, кто поручится, что вслед за сливом с WikiLeaks или ему подобных веб-ресурсов не последует череда аналогичных правдоподобных, но уже целенаправленно сфабрикованных потоков? Подобным способом вполне может быть вброшена любая информация, в том числе и "должным образом направленная и выверенная". И многие поверят. А за фальшьсливом могут последовать и конкретные действия в геополитике, региональной и государственной политике или отдельных их аспектах.

4. Следует ожидать ускорения качественно нового развития информационных технологий как в области обеспечения общедоступности информации (невзирая на всякого рода "грифы", попыток защиты закрытой и конфиденциальной информации от утечек и, тем более, массового распространения), так и в области ее защиты. Эта борьба будет осуществляться на всех возможных уровнях законодательном, административном, технологическом.

Телеком, 2011. - N 3. - C. 46-50.